Duas vulnerabilidades foram descobertas em protocolos de segurança do Windows, o que poderia levar o cracking de senha e consequentemente o comprometimento do domínio, advertiram os pesquisadores.

Esta semana, a equipe de segurança da Preempt disse que os bugs foram descobertos nos protocolos de segurança do Microsoft Windows NT LAN Manager (NTLM), um conjunto de software de segurança que substituiu a plataforma LANMAN (LANMAN).

De acordo com o Preempt, as vulnerabilidades referem-se a diferentes protocolos que manipulam o NTLM de maneira incorreta.

“Essas questões são particularmente significativas, pois podem potencialmente permitir que um invasor crie novas contas de Domain Admins mesmo quando os controles de melhores práticas, como a assinatura do servidor LDAP e o modo de administração restrita RDP, estão habilitados”, diz a empresa.

A primeira vulnerabilidade, CVE-2017-8563, relaciona-se a um protocolo LDAP (Lightweight Directory Access Protocol) a partir do um NTLM relay.

O LDAP destina-se a proteger contra ataques Man-in-the-Middle (MitM) e reencaminhamento de credencial, mas a falha de segurança significa que isso nem sempre protege contra encaminhamento de credencial.

Como tal, quando os protocolos do Windows usam a API de autenticação do Windows (SSPI) – que permite a downgrade de uma sessão de autenticação para a NTLM – cada sessão pode ser comprometida se conectada a uma máquina infectada.

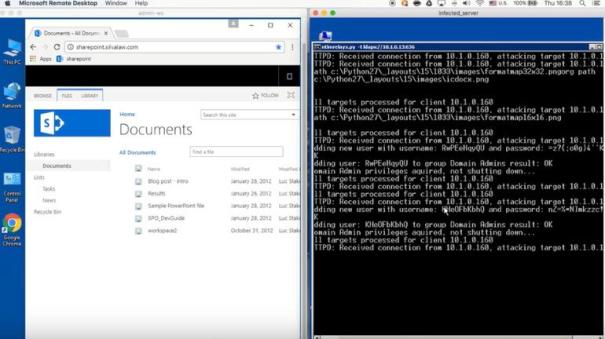

Se um sistema comprometido tiver um Domain Admin, os atacantes podem criar uma conta de administrador.

A segunda questão, que não é CVE atribuída, relaciona-se ao RDP Restrito-Admin Mode. O Preempt diz que os usuários podem se conectar a uma máquina remota sem oferecer sua senha para a máquina remota que possa ser comprometida.

“O Modo de Administração Restrita DP permite que os usuários se conectem a uma máquina remota sem oferecer sua senha para a máquina remota que possa ser comprometida”, diz o time. “Como resultado, cada ataque executado com o NTLM, como a retransmissão de credenciais e o cracking por senha, pode ser realizado contra o RDP Restrito-Admin.

“Cada vez que um administrador se conecta com protocolos, como RDP Restricted-Admin, HTTP ou File Share (SMB), um invasor poderia potencialmente criar um Domain Admin, demonstrando o significado dessas descobertas no protocolo de segurança NTLM”, acrescentou a equipe.

O vídeo abaixo ilustra as vulnerabilidades:

O Preempt reportou os erros à Microsoft em 2 de abril. Dentro de quatro dias, a Microsoft reconheceu o relatório inicial, e depois de mais três dias, ambos os problemas foram reconhecidos.

Para o CVE-2017-8563, uma correção foi lançada como parte dos Patches de julho na terça-feira, e para a segunda questão, a Microsoft disse que é um “problema conhecido” que requer configuração de rede para evitar retransmissores NTLM maliciosos.

De acordo com o Preempt, o uso do NTLM é muito arriscado, mas se as empresas querem usar o protocolo em sua rede, eles devem tornar a autenticação LDAP sobre SSL / TLS mais segura e instalar o patch para CVE-2017-8563 em todos os controladores de domínio.